|

АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомДругоеЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция

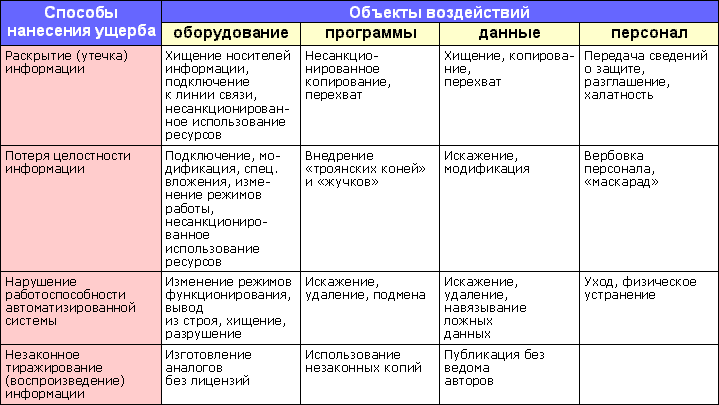

Анализ угроз безопасности

Практика работы отечественных и зарубежных автоматизированных систем обработки информации показала, что накапливаемая, хранимая и обрабатываемая экономическая информация является уязвимой, то есть подвержена опасности уничтожения, искажения и раскрытия.

Событие или действие, которое может вызвать нарушение функционирования АИС, включая уничтожение, искажение, раскрытие или несанкционированное использование ее информационных ресурсов, называется угрозой. Возможность реализации угроз зависит от наличия в АИС уязвимых мест. Количество и специфика уязвимых мест или критических зон определяется видом решаемых задач, характером обрабатываемой информации, архитектурой, структурой и топологией АИС, ее аппаратно-программными особенностями, наличием средств защиты и их характеристиками.

Обобщая, можно выделить две основные группы угроз: природные и связанные с человеческим фактором. Последние, в свою очередь, подразделяются на техногенные и непосредственно создаваемые людьми.

Природные угрозы (пожары, наводнения, землетрясения, ураганы и т.д.) обусловлены прямым физическим воздействием на АИС и приводят к уничтожению или повреждению информационных ресурсов или всей системы.

Угрозы, созданные людьми прямо или косвенно, преднамеренно или случайно, составляют самую большую часть всевозможных воздействий на автоматизированную систему. Зачастую трудно определить источник и характер угроз, так как сложно выделить, тем более, если это скрывается, первопричину различных нарушений в функционировании системы или нанесении ущерба информационным ресурсам.

Классификация угроз информационной системе в разрезе различных объектов воздействия приведена на рисунке.

Поиск по сайту: