|

АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомДругоеЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция

Передача по событию без агрегирования

Введение

Триединый термин ААА обозначает действия по аутентификации, авторизации и учету (Authentication, Authorization, Accounting). Важность AAA-операций все более возрастает по мере распространения сетей NGN/IMS, хотя функции ААА обеспечивают управление доступом к любым сетям связи и играют ключевую роль всюду, где требуется представить конечному пользователю счет за предоставленные инфокоммуникационные услуги. Речь идет обо всех сетевых услугах, включая традиционную телефонию, широкополосный доступ, услуги маршрутизации, услуги шлюза и т.п.

Все три составляющие ААА тесно связаны. В цифровых АТС действовала полноценная процедура авторизации. Предоставление дополнительных услуг, таких как переадресация требовало создания профиля абонента, в котором фиксировались правила доступа к подобным услугам. При каждом запросе система обращалась к профилю и выполняла проверку прав абонента, и дальнейшее обслуживание зависело от результатов проверки. Появилось и встроенное программное обеспечение учета стоимости услуг связи, являющееся неотъемлемой частью программного обеспечения цифровых АТС.

Эволюция сетей связи, выражающаяся в усложнении сетевого и пользовательского оборудования, в увеличении количества услуг, в новом уровне угроз защите информации, а также в необходимости обеспечения согласованного качества обслуживания, привела к тому, что разработанный без учета всех этих факторов протокол RADIUS в силу своих ограничений стал во многих случаях неприменимым для решения задач ААА в рамках новых инфокоммуникационных реалий. Это побудило IETF стандартизировать новый AAA-протокол, что и было вскоре сделано: в RFC 3588 [25] в конце 2003 года появилась первая версия базового протокола Diameter.

Одним из отличий протокола Diameter от RADIUS является то, что стандартизация практических приложений, работающих на основе базового протокола Diameter, ведется в рамках отдельных RFC, каждый из которых, по сути, представляет собой отдельный стандарт.

Глава 1. Архитектура AAA

Реализация функций ААА в разных сетях связи принимает разнообразные формы. В телефонных сетях ТфОП она предстает в виде определения исходящего направления и номера абонентской линии в телефонной станции, запрос пары «логин - пароль» используется в случае доступа пользователя в Интернет, в Интеллектуальных сетях (IN) для этого используется номер карточки предоплаты определенной услуги и т.п.

Конвергенция вышеупомянутых сетей и услуг связи побудила IETF, начиная с 2000 года, приступить к выпуску ряда документов [51], [18], [27], [9], [32] и др. с описанием архитектуры, протоколов и систем взаимодействия ААА.

Основные идеи реализации архитектуры построения систем аутентификации, авторизации и учета (ААА) представлены в документе RFC 2903.

Перед тем как перейти непосредственно к рассмотрению протоколов ААА, приведем определения терминов, входящих в аббревиатуру ААА, согласно RFC 2989. Как уже упоминалось во введении, Аутентификация - это верификация идентификационной информации, предъявляемой в форме имени из обоюдно согласованного пространства имен. Авторизация - это выяснение того, может ли некое право, такое как право доступа к определенному ресурсу, быть предоставлено предъявителю определенного набора данных. Учет -это сбор информации об использовании ресурса с целью анализа, контроля, выставления счетов или распределения стоимости.

Аутентификация

Аутентификация - это процедура, состоящая из двух операций. Первая операция заключается в предоставлении аутентифицируемой стороной некой информации, которая позволяет аутентифицирующей стороне выполнить проверку достоверности переданной идентификационной информации. Вторая операция представляет собой проверку, выполняемую аутентифицирующей стороной.

Для корректности изложения следует добавить, что идентификационная информация, подлежащая верификации, должна обладать свойством уникальности, чтобы процедура аутентификации имела смысл.

Выделяют следующие виды аутентификации:

- аутентификация клиента;

- аутентификация сообщения;

- взаимная аутентификация.

Под категорию аутентификации клиента подпадает аутентификация устройства без привязки к личности пользователя. В мире телекоммуникаций аутентификация устройств является распространенным явлением - именно такой вид аутентификации используется в сетях мобильной связи, а также в сетях некоторых Интернет- провайдеров. В мобильной сети аутентификация устройства выполняется на основе карты SIM, вставляемой в мобильный телефон. «Зашитые» в SIM-карту ключи позволяют сети выполнить процедуру аутентификации и удостовериться в том, что претендующий на использование сетевых ресурсов мобильный аппарат действительно принадлежит владельцу средств, внесенных на счет в биллинговой системе. Проблема в данном случае состоит в том, что аутентификация устройства не позволяет провести аутентификацию пользователя. Если каким-либо образом подключенный к сети телефон попадет в чужие руки, ресурсы мобильной сети станут автоматически доступны новому обладателю мобильного устройства, так как он не будет отличим для сети от его предыдущего владельца в силу отсутствия аутентификации пользователя.

Процедура аутентификации сообщения, именуемая также процедурой обеспечения целостности информации. Для обеспечения целостности сообщения отправитель выполняет операцию хеширования передаваемых данных и некоторого секретного слова, известного только емуиполучателю сообщения (бирже), после чего передает сообщение, добавляя в его конец получившуюся на выходе хэш-функции последовательность. Получатель сообщения выполняет аналогичную операцию над полученными данными, и, в случае совпадения с переданным результатом, верифицирует целостность информации. Если по пути следования сообщения оно будет изменено злоумышленником, получатель на выходе хэш-функции получит результат, отличный от того, который добавлен к сообщению отправителем, и поймет, что тело сообщения подверглось модификации.

Взаимная аутентификация - это аутентификация не только сервером клиента, но и клиентом сервера, либо, в конфигурации peer-to-peer, взаимная аутентификация взаимодействующих узлов. Взаимная аутентификация необходима в Окружении, где клиент не может доверять идентификатору сервера, либо равноправный узел не может доверять идентификатору равноправного узла. Примером взаимной аутентификации является аутентификация пользователем сайта, который требует введения логина и пароля для аутентификации пользователя.

1.2. Авторизация

Авторизация - это определение полномочий доступа к некоторым ресурсам. Она выполняется либо одновременно с аутентификацией, либо одновременно с учетом. После того как личность претендующего достоверно установлена, начинается процесс авторизации, то есть определения, какая часть ресурсов может быть предоставлена данному пользователю.

Учет

Понятие учета является широким и охватывает несколько видов деятельности. Учет- это сбор информации об использовании ресурса с целью анализа, контроля, выставления счетов или распределения стоимости.

RFC 2975, специфицирующая основные понятия процедур учета, а также формулирующая определения основных относящихся к учету терминов, была утверждена IETF в 2000 году. Целью ее создания была выработка универсальных требований к приложениям учета, которые можно было бы использовать при последующем создании универсального протокола учета и разработке универсальных механизмов обеспечения защиты информации. Согласно RFC 2975:

Биллинг - совокупность действий, нужных для приготовления счета.

Аудит-акт верификации корректности этой совокупности действий.

Промежуточный учет - данные об использовании ресурсов во время сессии пользователя. Это может быть полезно в случае перезагрузки устройства или возникновения сетевой проблемы, которая препятствует генерации итоговой записи учета по всей сессии.

Учет в пределах одного домена - сбор информации об использовании ресурса в пределах административного домена при пользовании ресурсом в рамках этого домена. В процессе учета в пределах одного домена информация учета, как правило, не пересекает административных границ.

Междоменный учет - сбор в рамках одного домена информации об использовании ресурса в рамках другого домена. В случае междоменного учета информация учета, как правило, пересекает административные границы.

Учете режиме реального времени - обработка информации учета использования ресурса внутри определенного временного окна. Временные ограничения накладываются, как правило, для ограничения финансового риска.

Сервер учета - получает информацию учета от устройств и преобразует ее в сессионные записи. Сервер учета может также отвечать за доставку сессионных записей заинтересованным сторонам.

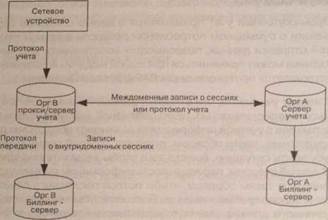

Архитектура системных управлений учетом

Управление учетной информацией подразумевает взаимодействие между устройствами сети, сервером учета и сервером биллинговой системы. Устройства сети собирают информацию об использовании ресурсов в форме измерений и пересылают эту информацию на сервер учета. Как правило, пересылка выполняется посредством протокола учета, хотя устройства могут генерировать сессионные записи самостоятельно.

Далее сервер учета обрабатывает полученную от устройств сети учетную информацию, что включает в себя суммирование данных промежуточного учета, детектирование дублирующихся записей, генерацию сессионных записей.

Обработанная информация учета затем пересылается на биллинг-сервер, который, как правило, выполняет функции оценки стоимости и генерации счетов, но может также осуществлять аудит, распределение стоимости, анализ тенденций развития или планирование емкости сети.

Одной из функций сервера учета является разделение внутридоменных и меходоменных событий и соответствующая маршрутизация трафика. Для сессионных записей, содержащих NAI [10], решение может приниматься на основе анализа доменной части NAI. Отсутствие доменной части подразумевает принадлежность события внутридоменному учету.

Внугридоменные события учета, как правило, передаются на локальный биллинг-сервер, в то время как междоменные события маршрутизируются на серверы учета в других административных доменах.

Принятие решения о маршрутизации событий учета часто возлагается на прокси-сервер. Устройства сети обычно передают события учета на такой прокси, который либо трансформирует их в сессионные записи, либо перенаправляет пакеты в другие домены. В случае если прокси-сервер не является доверенным устройством, на него возлагаются только функции пересылки записей учета без генерации сессионных записей. В силу того, что протоколы учета, как правило, поддерживают функции обеспечения защиты дата-обьекта, это позволяет получателям удостовериться, что пакет не был модифицирован, и его содержимое не попало в руки злоумышленников, и генерировать сессионные записи самостоятельно.

| Рис. 1.12. Внутридоменный и междоменный учет |

| Модели передачи информации учета Передача имформации учета может осуществляться в рамках различных моделей взаимодействия поставщиков информации и сервера учета. RFC 2975 определяет следующие модели передачи информации учета: - опрос; - передача по событию без агрегирования; - передача по событию с агрегированием; - опрос по событию. Опрос |

При использовании этой модели сервер учета выполняет периодический опрос устройств, получая от них информацию учета. Период опроса должен выбираться меньшим, чем максимальное время хранения информации учета на устройстве, которое, в случае системы, устойчивой к перезагрузкам, определяется объемом постоянной памяти, а в случае не устойчивой к перезагрузкам системы - объемом оперативной памяти.

Модель подразумевает агрегированную отправку информации учета, так как она успевает накопиться с момента предыдущего опроса, и часто требует существенных сетевых ресурсов для ее передачи. Понятно, что модель с опросом очень плохо масштабируется, так как в случае крупной распределенной сети требует опроса всех устройств во избежание потери информации учета. Особенно плохо такая модель будет работать в условиях роуминга, так как получение информации о пользователях своего домена потребует выполнения запросов ко всем устройствам всех доменов, с которыми данный сервис-провайдер имеет соглашения о сотрудничестве. Следствием необходимости опрашивать большое количество устройств является также большое значение интервала опроса, что делает эту модель непригодной в сценариях, где требуется оперативная доставка информации учета.

Передача по событию без агрегирования

Метод передачи информации учета по событию лишен недостатков предыдущего метода. Его суть заключается в том, что устройство, обладающее информацией учета, передает ее на сервер учета сразу же, как только эта информация готова к отправке. Так как передача выполняется без агрегирования информации учета, то есть в одном пакете передается информация об одном событии, задержка передачи информации является минимальной.

Вследствие этого такая модель распространена в распределенных сетях и в сетях с функциями роуминга. Именно эта модель учета применяется в протоколе кредитного контроля Diameter, а также в протоколе учета RADIUS и в функциях учета базового протокола Diameter. Понятно, что при передаче по событию без агрегирования объем сигнального трафика будет пропорционален количеству событий, подлежащих учету, так как передача каждого события требует отдельного пакета протокола учета.

Передача по событию с агрегированием

Передача по событию с агрегированием отличается от предыдущего метода тем, что информация учета о событиях передается не в отдельных пакетах, а в виде агрегированных пачек при накоплении сервером определенного количества данных или при срабатывании определенного таймера. Использование пачек приводит к большей задержке передачи информации учета, так как после генерации записи устройство будет хранить эту запись до тех пор, пока не накопит количество информации, достаточное для заполнения пачки.

Обратной стороной растущей задержки передачи данных является лучшая масштабируемость по сравнению с предыдущим методом, так как передача информации учета пачками создает меньший сигнальный трафик, чем передача отдельно данных о каждом событии учета. Очевидно, что это и предыдущее решения могут быть объединены: приоритетная информация может отправляться в отдельных пакетах, в то время как более толерантная к задержкам информация может отправляться на сервер учета агрегированными пачками.

Поиск по сайту: