|

АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомДругоеЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция

Защита информации

Защита информации при помощи паролей. Для защиты от несанкционированного доступа к программам и данным, хранящимся на компьютере, используются пароли. Компьютер разрешает доступ к своим ресурсам только тем пользователям, которые зарегистрированы и ввели правильный пароль. Каждому конкретному пользователю может быть разрешен доступ только к определенным информационным ресурсам. При этом может производиться регистрация всех попыток несанкционированного доступа.

Вход по паролю может быть установлен в программе BIOS Setup, компьютер не начнет загрузку операционной системы, если не введен правильный пароль (рис. 1). Преодолеть такую защиту нелегко, более того, возникнут серьезные проблемы доступа к данным, если пользователь забудет этот пароль.

Рис. 1 Вход по паролю в BIOS Setup

Защита с использованием пароля используется при загрузке операционной системы (при загрузке системы каждый пользователь должен ввести свой пароль) (рис. 2).

Рис. 2.1. Ввод пароля в операционной системе Windows

Рис. 2.2. Ввод пароля в операционной системе Linux

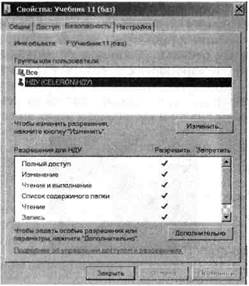

От несанкционированного доступа может быть защищен каждый диск, папка или файл локального компьютера. Для них могут быть установлены определенные права доступа (полный доступ, изменение, чтение, запись и др.), причем права могут быть различными для различных пользователей (рис. 3).

Рис. 3. Установка прав доступа к папке в операционной системе Windows

Биометрические системы защиты. В настоящее время для защиты от несанкционированного доступа к информации все более часто используются биометрические системы идентификации. Используемые в этих системах характеристики являются неотъемлемыми качествами личности человека и поэтому не могут быть утерянными и подделанными. К биометрическим системам защиты информации относятся системы идентификации:

• по отпечаткам пальцев;

• по характеристикам речи;

• по радужной оболочке глаза;

• по изображению лица;

• по геометрии ладони руки.

Идентификация по отпечаткам пальцев. Оптические сканеры считывания отпечатков пальцев устанавливаются на ноутбуки, мыши, клавиатуры, флэш-диски, а также применяются в виде отдельных внешних устройств и терминалов (например, в аэропортах и банках) (рис. 4).

Если узор отпечатка пальца не совпадает с узором допущенного к информации пользователя, то доступ к информации невозможен.

Рис. 4. Оптический сканер отпечатка пальца, вмонтированный в ноутбук

Идентификация по характеристикам речи. Идентификация человека по голосу — один из традиционных способов распознавания, интерес к этому методу связан и с прогнозами внедрения голосовых интерфейсов в операционные системы. Можно легко узнать собеседника по телефону, не видя его. Также можно определить психологическое состояние по эмоциональной окраске голоса. Голосовая идентификация бесконтактна и существуют системы ограничения доступа к информации на основании частотного анализа речи (рис. 5).

Каждому человеку присуща индивидуальная частотная характеристика каждого звука (фонемы).

В романе А. И. Солженицына «В круге первом» описана голосовая идентификация человека еще в 40-е годы прошлого века.

Рис. 5. Голосовая идентификация по частотной характеристике речи

Идентификация по радужной оболочке глаза. Радужная оболочка глаза является уникальной для каждого человека биометрической характеристикой. Она формируется в первые полтора года жизни и остается практически неизменной в течение всей жизни.

Изображение глаза выделяется из изображения лица и на него накладывается специальная маска штрих-кодов (рис. 6). Результатом является матрица, индивидуальная для каждого человека.

Для идентификации по радужной оболочке глаза применяются специальные сканеры, подключенные к компьютеру.

Рис.6. Идентификация по радужной оболочке глаза

Идентификация по изображению лица. Для идентификации личности часто используется технологии распознавания по лицу. Они ненавязчивы, так как распознавание человека происходит на расстоянии, без задержек и отвлечения внимания и не ограничивают пользователя в свободе перемещений.

По лицу человека можно узнать его историю, симпатии и антипатии, болезни, эмоциональное состояние, чувства и намерения по отношению к окружающим. Всё это представляет особый интерес для автоматического распознавания лиц (например, для выявления потенциальных преступников).

Идентификационные признаки учитывают форму лица, его цвет, а также цвет волос. К важным признакам можно отнести также координаты точек лица в местах, соответствующих смене контраста (брови, глаза, нос, уши, рот и овал).

В настоящее время начинается выдача новых загранпаспортов, в микросхеме которых хранится цифровая фотография владельца.

Идентификация по ладони руки. В биометрике в целях идентификации используется простая геометрия руки — размеры и форма, а также некоторые информационные знаки на тыльной стороне руки (образы на сгибах между фалангами пальцев, узоры расположения кровеносных сосудов).

Сканеры идентификации по ладони руки установлены в некоторых аэропортах, банках и на атомных электростанциях (рис. 7).

Рис. 7. Идентификация по ладони руки

Физическая защита данных на дисках. Для обеспечения большей скорости чтения/записи и надежности хранения данных на жестких дисках используются RAID-массивы (Redundant Arrays of Independent Disks — избыточный массив независимых дисков). Несколько жестких дисков подключаются к RAID-контроллеру, который рассматривает их как единый логический носитель информации.

Существует два способа реализации RAID-массива: аппаратный и программный. Аппаратный дисковый массив состоит из нескольких жестких дисков, управляемых при помощи специальной платы контроллера RAID-массива. Программный RAID-массив реализуется при помощи специального драйвера. В программный массив организуются дисковые разделы, которые могут занимать как весь диск, так и его часть. Программные RAID-массивы, как правило, менее надежны, чем аппаратные, но обеспечивают более высокую скорость работы с данными.

Существует несколько разновидностей RAID-массивов, так называемых уровней. Операционные системы поддерживают несколько уровней RAID-массивов.

RAID О. Для создания массива этого уровня понадобится как минимум два диска одинакового размера. Запись осуществляется по принципу чередования: данные делятся на порции одинакового размера (Al, A2, A3 и т. д.), и поочередно распределяются по всем дискам, входящим в массив (рис. 8). Поскольку запись ведется на все диски, при отказе одного из них будут утрачены все хранившиеся на массиве данные, однако запись и чтение на разных дисках происходит параллельно и, соответственно, быстрее.

Рис. 8. Массив жестких дисков уровня RAID 0

RAID 1. Массивы этого уровня построены по принципу зеркалирования, при котором все порции данных (А1, А2, A3 и т.д.), записанные на одном диске, дублируются на другом (рис. 9). Для создания такого массива потребуется два или более дисков одинакового размера. Избыточность обеспечивает отказоустойчивость массива: в случае выхода из строя одного из дисков, данные на другом остаются неповрежденными. Расплата за надежность — фактическое сокращение дискового пространства вдвое. Скорость чтения и записи остается на уровне обычного жесткого диска.

Рис. 9. Массив жестких дисков уровня RAID 1

Контрольные вопросы

1. Как защищается информация в компьютере с использованием паролей?

2. Какие существуют биометрические методы защиты информации?

3. Какие существуют массивы дисков RAID?

Поиск по сайту: