|

АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомДругоеЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция

Асиметричне шифрування

|

Читайте также: |

На відміну від симетричних, асиметричні алгоритми шифрування використовують пару споріднених ключів — відкритий та секретний. При цьому, не зважаючи на пов'язаність відкритого та секретного ключа в парі, обчислення секретного ключа на основі відкритого вважається технічно неможливим.

В асиметричних криптосистемах, відкритий ключ може вільно розповсюджуватись, в той час як приватний ключ має зберігатись в таємниці. Зазвичай, відкритий ключ використовується для шифрування, в той час як приватний (секретний) ключ використовується для дешифрування. Діффі та Хелман показали, що криптографія з відкритим ключем можлива за умови використання протоколу обміну ключами Діффі-Хелмана.

Асиметричні алгоритми шифрування — алгоритми шифрування, які використовують різні ключі для шифрування та дешифрування даних.

Прикладами криптосистем з відкритим ключем є Elgamal (названа на честь автора, Тахіра Ельгамаля), RSA (названа на честь винахідників: Рона Рівеста, Аді Шаміра і Леонарда Адлмана), Diffie-Hellman і DSA, Digital Signature Algorithm (винайдений Девідом Кравіцом).

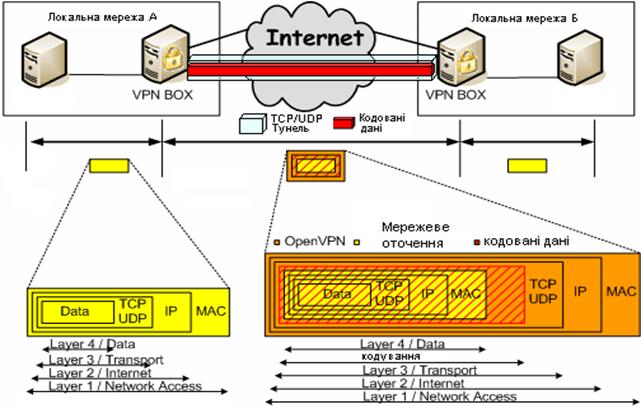

Рисунок 2.1 Передача пакетів всередині локальної мережі VPN

У OPENVPN для авторизації використовуються сертифікати X.509. Для цього створюється CA(Certificate Authority) або SUBCA - за бажанням. Створюється серверний сертифікат для сервера OPENVPN і клієнтські сертифікати у потрібній кількості. Клієнтам роздаються їх сертифікати з ключами|джерелами| + сертифікат CA|. На сервері є сертифікат сервера його ключ|джерело| і сертифікат CA|.

При встановленні з'єднання сервер дивиться, чи виданий сертифікат клієнта відомим йому CA| і чи є в клієнта ключ|джерело| до нього.

Ключ|джерело| CA| не потрібний для роботи ні серверу, ні тим більше клієнтам і зберігається окремо. Сертифікати клієнтів серверу теж не потрібні вони запрошуються при з'єднанні. Сертифікат сервера на клієнтах також не зберігається.

Також можливо використовувати один клієнтський сертифікат на всіх клієнтів з додатковими механізмами авторизації.

Поиск по сайту: